Un malware sévit sur les services d'accessibilité sur Android et iOS

Les services d'accessibilité permettent notamment aux personnes en situation de handicap (malvoyant, malentendant…) d'utiliser leur smartphone simplement malgré leur handicap. Sur Android et iOS, les services d'accessibilité offrent des fonctionnalités pour aider à l'utilisation d'un smartphone : commentaires audio, sous-titre, affichage personnalisé… Certaines applications mobiles conçues dans une démarche inclusive sont compatibles avec les services d'accessibilité.

Pour activer ces services dans une application, celle-ci requiert la permission " Accessibilité ". Cependant, cette permission offre aux applications un accès complet à l'appareil de l'utilisateur. Aujourd'hui, de plus en plus de cybercriminels l'exploitent pour prendre le contrôle des smartphones et tablettes. Lorsque c'est le cas, les utilisateurs se retrouvent dans une impasse, incapables de désinstaller ou même de réinitialiser leur appareil.

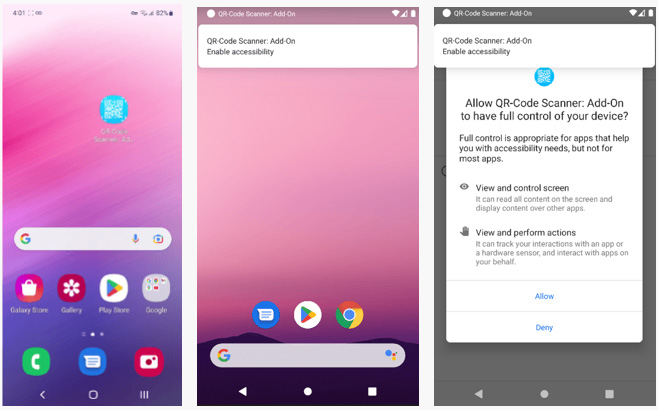

Récemment, la solution Pradeo Security a neutralisé une application utilisant les services d'accessibilité d'Android à des fins malveillantes sur un mobile protégé. Le malware identifié a été installé via un lien de phishing. Il se fait passer pour une application de scan de code QR mais exploite en réalité la permission d'accessibilité afin de procéder à des transactions bancaires frauduleuses.

Présentation de la faille

L'application " QR-Code Scanner " est en apparence une application de scan de code QR. Son icône et son nom n'attirent pas les soupçons. Cependant, au lancement, on s'aperçoit qu'aucune fonctionnalité de scan de code QR n'est proposée. Immédiatement, l'application envoie une notification qui pousse à octroyer l'option d'accessibilité, qui est nécessaire à l'exécution de son attaque. Tant que l'utilisateur ne donne pas son consentement, elle envoie en continu la même demande de permission.

Une fois autorisée, le malware peut approuver ses propres demandes de permissions à la place de l'utilisateur, et ce, de manière invisible. Ainsi, il s'octroie toutes les permissions qui lui permettront de perpétrer son attaque en temps voulu.

En l'occurrence, l'analyse du malware laisse transparaître que l'objectif du pirate derrière l'application est de commettre des fraudes, en récoltant des données que l'utilisateur tape ou affiche sur son écran (identifiant, mot de passe, numéros de carte bancaire…) et en interceptant le code temporaire d'authentification envoyé.

Tout au long de l'attaque, le malware exploite son accès aux services d'accessibilité pour espionner l'activité du smartphone pour s'octroyer et empêcher le retrait des permissions dont il a besoin. Puis, ce malware empêche la désinstallation de l'application, via l'accueil ou dans les paramètres et la réinitialisation aux paramètres d'usine. La mise en veille ou l'arrêt de son processus est donc impossible. Une fois que le smartphone est redémarré il se lance automatiquement.