Sécurité Android : un malware indétectable se cache derrière de fausses applications du Play Store

Zimperium, qui est une société spécialisée la sécurité mobile, vient de découvrir une nouvelle variante particulièrement furtive du malware Konfety visant spécifiquement les appareils Android. Identifiée par zLabs, l'équipe de recherche de Zimperium, cette dernière version utilise des techniques avancées d'obfuscation et d'évasion au niveau des fichiers ZIP, la rendant bien plus difficile à détecter et à analyser que les précédentes.

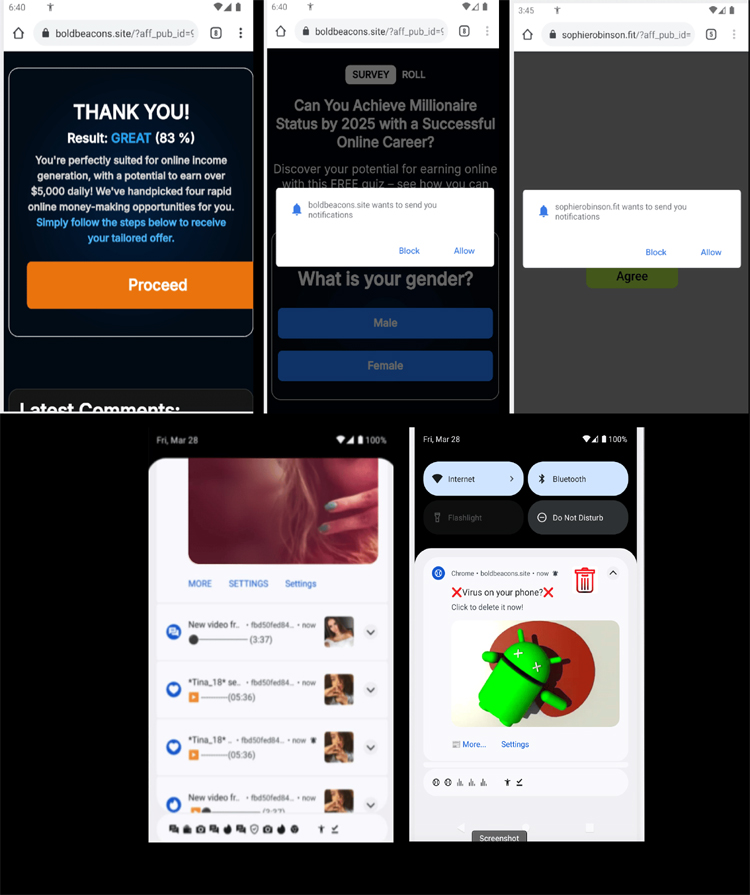

Konfety repose sur une stratégie trompeuse dite de " double application " qui consiste à utiliser le même nom à la fois pour une application légitime disponible sur le Play Store, et pour une version corrompue distribuée via des sources tierces. L'objectif est de tromper les utilisateurs, tout en contournant les méthodes de détection traditionnelles. Ce malware échappe également à l'analyse en modifiant la structure de l'APK, en déclarant des formats de compression non standards et en manipulant les en-têtes ZIP pour dérouter les outils de sécurité.

Parmi les tactiques identifiées, les plus inquiétantes sont :

- Le chargement dynamique de code (Dynamic Code Loading) : le code malveillant est décrypté et exécuté uniquement au moment de l'exécution, échappant ainsi aux analyses statiques.

- Le comportement d'application factice : le malware supprime son icône, imite les métadonnées d'une l'application légitime et redirige les utilisateurs vers une infrastructure de fraude publicitaire.

- L'obfuscation au niveau ZIP : ces techniques entraînent des dysfonctionnements des outils d'analyse les plus utilisés, qui interprètent l'APK comme corrompu ou protégé par un mot de passe

L'analyse de Zimperium a confirmé que Konfety s'appuie sur le SDK CaramelAds pour déployer en toute discrétion des charges malveillantes, diffuser de manière persistante des notifications de type spam dans le navigateur et faciliter les activités frauduleuses. La campagne adopte des comportements spécifiques selon les régions, en excluant les utilisateurs européens des sites suspects grâce à la géolocalisation, tout en ciblant plus agressivement d'autres populations.

Autre fait notable, Konfety manipule la structure APK ZIP d'Android de manière à provoquer le blocage complet des outils de rétro-ingénierie les plus populaires, illustrant ainsi un niveau inédit de sophistication dans les tactiques d'évasion des malwares mobiles.