Les menaces sur mobile font leur retour

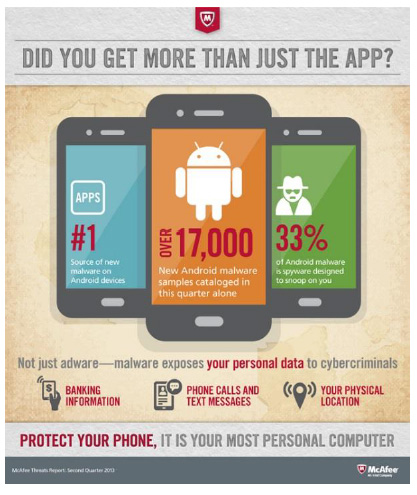

McAfee Labs a rendu public son rapport McAfee sur les menaces. Au deuxième trimestre 2013, les applications malveillantes sur Android ont atteint un niveau de croissance jamais vu depuis début 2012.

Ce retour se caractérise par la prolifération continue des malwares voleurs de coordonnées bancaires par SMS, des applications de rencontres ou de divertissement frauduleuses, des applications légitimes détournées et des applications malveillantes dissimulées sous des outils utiles.

McAfee Labs a relevé deux fois plus de ransomware dans son échantillon durant le second trimestre que le premier ; faisant ainsi grimper le nombre des " rançongiciels " 2013 à un total supérieur à la somme de toutes les autres périodes combinées.

Durant le deuxième trimestre, une augmentation de 16 % des URL suspectes, de 50 % des échantillons malveillants portant une signature numérique et des évènements marquants dans les domaines des cyber-attaques et de l'espionnage ont été constatés. Ces évènements incluent les attaques multiples de l'infrastructure Bitcoin et les révélations sur le réseau de l'opération Troy visant les outils militaires américains et sud-coréens.

Une série de stratégies bien rodées

Les chercheurs de McAfee ont identifié une série de stratégies mobiles utilisées par les cybercriminels pour soutirer de l'argent et des informations confidentielles à leurs victimes : Malwares bancaires. Un grand nombre de banques ont mis en place une authentification à deux facteurs requérant des consommateurs qu'ils se connectent à leur compte en utilisant un nom d'utilisateur, un mot de passe et un numéro de transaction mobile (mTAN) envoyé à leur téléphone portable par SMS. Les chercheurs du McAfee Labs ont identifié quatre exemples de logiciels malveillants sur mobile qui capturent les mots de passes et noms d'utilisateurs habituels, puis interceptent les messages textes contenant l'accréditation mobile de la connexion. Les utilisateurs malveillants peuvent ensuite accéder directement aux comptes et transférer des fonds.

Applications de rencontres frauduleuses

McAfee Labs a découvert une hausse des applications de rencontres et de divertissement qui trompent les utilisateurs en les faisant souscrire à des services payants qui n'existent pas. Des utilisateurs, se sentant seuls, essaient d'accéder aux profils de partenaires potentiels et autres contenus, pour finir encore plus frustrés lorsqu'ils comprennent l'arnaque. Les profits tirés de ces achats sont suivis par le vol et la revente des données personnelles et de l'information utilisateur stockée sur ces appareils.

Chevaux de Troie

La recherche a révélé l'utilisation accrue d'applications légitimes altérées pour devenir des logiciels espions sur les appareils des utilisateurs. Ces menaces collectent une large quantité d'informations utilisateur personnelles (contacts, journal des appels, SMS, localisation) et transfèrent ces données sur le serveur du cybercriminel.

Faux outils

Les cybercriminels utilisent également des applications déguisées en outils utiles, comme des installateurs d'applications qui installent en réalité des logiciels espions collectant et transférant de précieuses données personnelles.

" Le paysage du cybercrime mobile se précise à mesure que les cybergangs déterminent quelles tactiques sont les plus efficaces et profitables. Comme pour les autres zones plus matures du cybercrime, la volonté de faire du profit en piratant les comptes en banque a éclipsé les défis techniques liés à la transgression de la confiance digitale. Des tactiques comme les arnaques sur les applications de rencontre et de divertissement bénéficient du manque d'attention visant de telles manœuvres, tandis que d'autres ciblent simplement la monnaie la plus populaire du paradigme mobile : les informations personnelles de l'utilisateur. ", souligne François Paget, chercheur au McAfee Labs.

Au-delà des menaces mobiles, le rapport révèle l'agilité continue des arnaqueurs dans l'alignement de leurs tactiques sur les opportunités, les défis de l'infrastructure sur laquelle repose le commerce et une association créative de disruption, distraction et destruction pour masquer des attaques ciblées avancées :

Ransomware

Sur les deux derniers trimestres, McAfee Labs a répertorié plus d'exemples de rançongiciels que sur toutes les autres périodes combinées. Le nombre de rançongiciels relevés au second trimestre dépassait 320 000, deux fois plus que sur la période précédente, démontrant la profitabilité de la tactique.

Malwares à signature numérique

Le nombre de malwares dotés de signatures à certificats légitimes a augmenté de 50%, jusqu'à 1,2 millions de nouveaux échantillons, remontant fortement après le déclin observé lors du premier trimestre. La vague de codes illégitimes authentifiés par des certificats d'autorités légitimes pourrait inévitablement affecter la confiance dans le système de certification de sécurité mondial.

URL suspectes

L'augmentation des URL suspectes au second trimestre montre à quel point les sites " infectés " sont d'importants mécanismes de distribution pour les logiciels malveillants. A la fin du mois de juin, le nombre total d'URL suspectes repérées par McAfee Labs a atteint 74.7 millions, ce qui représente une augmentation de 16% par rapport au premier trimestre.

Volume de spam

Le volume de spam global a continué de croître au second trimestre, avec plus de 5,5 trillions de messages non sollicités. Ils représentaient approximativement 70% du volume total d'emails envoyés.

Attaques de l'infrastructure Bitcoin. L'activité soudaine de Bitcoin au cours du trimestre passé a suscité l'intérêt des cybercriminels. En plus d'attaques disruptives par déni de services distribués (DDoS), le groupe a infecté ses victimes avec des logiciels malveillants qui utilisent les ressources de l'ordinateur pour dégrader et voler la monnaie virtuelle.

Opération Troy

McAfee Labs a découvert des preuves tendant à démontrer que les attaques qui ont frappé les banques et les média sud-coréens en mars et en juin de cette année sont liées à une campagne de cyber-espionnage en cours, remontant à 2009. Une étude des preuves numériques laisse à penser que la campagne a été mise en œuvre pour cibler les systèmes militaires américains et sud-coréens, identifier et enlever des fichiers confidentiels, et, lorsque nécessaire, détruire les systèmes compromis avec une attaque du Master Boot Record (MBR).