Certifi-gate : de nouvelles failles découvertes sur Android

Crédit Photo : Android

Crédit Photo : AndroidEn quelques semaines, de nombreuses failles affectant Android ont été dévoilées. La conférence Black Hat, qui se tenait du 1er au 6 aout à Las Vegas a aussi apporté son lot de surprise. C’est le cas notamment de la faille « Certifi-gate », qui exploite les autorisations attribuées par le système d’exploitation. Une autre faille dévoilée permet quant à elle d’avoir accès aux empreintes de certains terminaux.

Les applications pour se connecter à distance exploitées

Cette faille « Certifi-gate »repose sur les accès donnés à des applications de types mRST (Mobile Remote Support Tools). Ces applications permettent de se connecter à distance à son smartphone ou sa tablette à travers un ordinateur. Pour pouvoir accéder à son terminal, il faut évidemment donner un maximum d’accès (« certifications » en anglais) à ces applications. C’est justement ce qu’exploitent des applications développées par des hackeurs.

Accès total, et à distance

À travers ces accès, les possibilités sont nombreuses pour les hackeurs. Ils ont ainsi accès aux données du terminal. En allant plus loin, les autorisations attribuées à ces applications permettent aussi d’utiliser, toujours à distance, le microphone du terminal et d’enregistrer ce qui se dit.

Selon Checkpoint, les mRSTs déjà qualifiées de vulnérables incluent Team Viewer, Rsupport et CommuniTake Remote Care. D’autres, peut-être moins connues sont probablement à ajouter à la liste. Certaines applications vulnérables au Certifi-gate sont aussi des services mis en place par les constructeurs eux-mêmes. Les utilisateurs ne peuvent malheureusement pas désinstaller ou enlever ces fonctionnalités.

Les constructeurs préparent un patch

Samsung et Google ont remercié Check Point d'avoir sonné l’alarme sur cette faille. Un correctif devrait bientôt être proposé par les constructeurs de terminaux sous Android. En ce qui concerne Google et ses terminaux Nexus, il semblerait que la faille n’y soit pas présente et qu’elle n’a jamais été exploitée.

Les empreintes aussi traquées par les hackeurs

De plus, les problèmes de sécurités avec Android ne s’arrêtent pas là. Une autre firme de sécurité, FireEye, a découvert une énième faille pour le système d’exploitation de Google. Cette fois, il s’agit des lecteurs d’empreintes. Selon la firme, des hackeurs peuvent avoir accès aux empreintes de terminaux produits par Samsung, HTC ou encore Huawei par exemple.

Les hackeurs peuvent ainsi avoir accès et copier les empreintes des utilisateurs. Une fois cette vulnérabilité exploitée, ils n’auront plus qu’à utiliser ces copies d’empreintes pour usurper l’identité des utilisateurs et effecteur des achats ou encore accéder à des données importantes pour ne citer que ces deux cas de figure. Les chercheurs de FireEye ont déjà contacté les constructeurs et heureusement, des patchs ont été mises en place depuis.

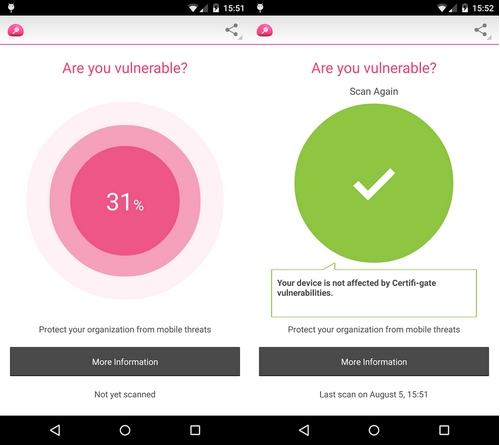

On espère que les mises à jour mensuelles prévues par Google et Samsung réduiront considérablement le nombre de failles pour le système d’exploitation. En attendant, il est possible d’utiliser l’application de scan mis au point par Check Point pour savoir si son terminal est vulnérable au « Certifi-gate ». Elle est téléchargeable sur le Play Store (ici).